情報処理安全確保支援士過去問題 令和3年秋期 午後Ⅰ 問1

⇄問題PDFと解説を画面2分割で開く⇱問題PDF

設問1

解答入力欄

解答例・解答の要点

設問2

解答入力欄

解答例・解答の要点

- 6月14日の7時0分から6月14日の9時30分まで

解説

- 下線②を含む一文を確認すると「暗号資産を採掘するプログラムが保守用中継サーバで動作しており,定期的にインターネット上のサーバへの通信を試みていた」と記載されています。

FWのルール上でインターネットを宛先とするものとして、送信元がPC-LANの「項番1」と、送信元がDMZの「項番6」があります。保守用中継サーバが配置されているのはDMZですから、これに対応する項番は「6」となります。

∴6

- 図3のログの調査結果には「申請された保守時間帯に,二つのグローバルIPアドレスから保守用中継サーバにSSH接続されていた」とあるため、SSH接続はインターネットから行われたと判断できます。

インターネットから保守用中継サーバへのアクセスを制御するルールは項番4で、このルールは前述のとおり、通常時は拒否ですが事前に申請された作業時間帯だけ許可に変更されます。今回、保守員2からは「6月14日7時から9時30分に保守を行う」旨の申請が出されており、J社のシステム管理者はこの申請に基づいて、この時間帯に項番4の動作を許可に変更していたと考えられます。したがって、第三者がインターネットからのSSH接続が可能となっていたのは、項番4の動作が許可になっていたこの時間帯(6月14日7時から9時30分)に限られます。

なお、他に解答になりそうな時間帯として「6月14日7時20分から9時10分」がありますが、こちらは保守員2の作業時間です。保守員2の作業時間=SSH接続可能な期間とはいえないため、適切ではありません。

∴6月14日の7時0分から6月14日の9時30分まで

設問3

解答入力欄

解答例・解答の要点

- ・保守員以外が不正に秘密鍵を利用できないようにするため

・秘密鍵が盗まれても悪用できないようにするため

解説

- 公開鍵認証におけるパスフレーズとは、鍵ペアを生成する際に秘密鍵に任意で設定するパスワードのようなものです。秘密鍵を使用してサーバにログインする際にパスフレーズの入力が必要となる※1ので、もし秘密鍵が第三者の手に渡っても、悪用されるリスクを減らすことができます。

本問では、遠隔保守に使用される保守PC-Bと保守PC-CにSSH接続用の鍵ペア(公開鍵と秘密鍵)が格納されます。しかし、これらのPCが紛失や盗難されるなどした場合、秘密鍵が第三者に流出するリスクがあります。秘密鍵が流出すると、悪意のある第三者がその鍵を使って保守用中継サーバにSSH接続を試みるおそれがあります。このような場合を想定して、正規の保守員しか秘密鍵によるログインができないよう、パスフレーズを設定したことになります。

∴・保守員以外が不正に秘密鍵を利用できないようにするため

・秘密鍵が盗まれても悪用できないようにするため

※1 SSH-Agentを設定することで毎回のパスフレーズ入力を省略することが可能です。

- 〔dについて〕

SSH接続の認証方法にはパスワード認証(デフォルト)と公開鍵認証の2種類があります。これらの認証方法は、片方だけを使用することも、両者を併用することも可能です。両者を併用した場合、いずれかの認証が成功すればサーバへのログインが許可されるため、実質的には両方の認証方法が併存する形となります。本問のように公開鍵認証を有効にしたのであれば、セキュリティ上、パスワード認証を無効にすることが推奨されます。パスワード認証を有効なままにしておくと、不正アクセスされるリスクが高まるためです。したがって、空欄dには「パスワード認証」が当てはまります。

∴d=パスワード認証

- 〔eについて〕

公開鍵認証では、接続元が正当な秘密鍵を所有しているかどうかをもとにクライアントの認証を行います。保守PC→保守用中継サーバでのSSH接続では「保守PCに格納されている秘密鍵」、保守用中継サーバ→顧客管理サーバでのSSH接続では「保守用中継サーバに格納されている秘密鍵」が使用されます。したがって、空欄eには「秘密鍵」が当てはまります。

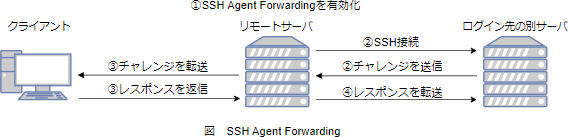

SSH Agent Forwarding(SSHエージェント転送)は、リモートサーバから別のサーバにログインする際に、その認証チャレンジをクライアント側のSSHエージェントに中継する機能です。この機能を利用することで、ローカルPCに格納された秘密鍵を用いて、リモートサーバからさらに別のサーバに安全にログインすることが可能となり、リモートサーバが秘密鍵を保持する必要がなくなります。- リモートサーバでSSH Agent Forwardingを有効にしておく

- リモートサーバが別のサーバにログインしようとすると、その認証に必要な情報がクライアントに中継される

- クライアントのSSHエージェントは、秘密鍵を用いてチャレンジを検証した結果を、レスポンスとしてリモートサーバに返す

- リモートサーバは、レスポンスをログイン先のサーバに転送して認証を受ける

本機能を使用すれば、秘密鍵を保存する端末を保守PCだけにすることができます。これにより、保守用中継サーバに不正アクセスされたときの秘密鍵の漏えいリスクを回避することができます。

∴e=秘密鍵

- 〔fについて〕

図2の"接続経路と接続方法"によれば、保守PC-Bおよび保守PC-Cはインターネット経由で接続し、固定のグローバルIPアドレスは付与されません。このため、現在の運用では接続元の制限が難しい状況です。

本文中に記載のように、保守PCをM社内のネットワークに接続させた後、M社内からインターネットに接続するように変更すれば、保守PCの送信元グローバルIPアドレスがM社のものとなります。この運用であれば接続元IPアドレスが限定されるので、FWルールによりIPアドレスによる接続元の制限が可能になります。ただし、この方法ではM社からのインターネット接続において送信元IPアドレスが固定されていることが条件となります。そのため、M社側で固定IPアドレスサービスなどを利用していることが必要です。

∴f=送信元IPアドレスを固定にする